ESET alerta para novo malware que mina e rouba criptomoedas

São Paulo, setembro de 2020 – Pesquisadores da ESET, empresa líder em detecção proativa de ameaças, descobriram uma família de malware que, até agora, não havia sido documentada, denominada KryptoCibule.

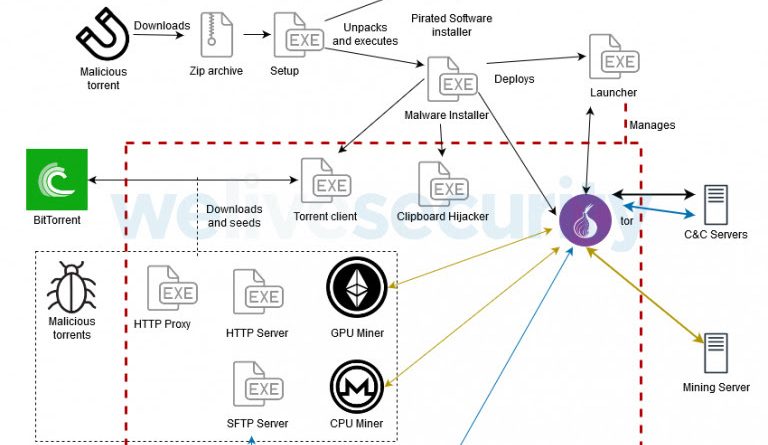

Este malware é uma ameaça tripla quando se trata de criptomoedas, pois usa os recursos da vítima para extrair moedas, tenta assumir o controle das transações substituindo endereços de carteiras na área de transferência e exfiltrando arquivos (o código malicioso tem a capacidade de enviar documentos do dispositivo afetado para o cibercriminoso) relacionados a criptomoedas; tudo isso fazendo uso de várias técnicas para evitar a detecção. Por outro lado, o KryptoCibule faz uso extensivo da rede Tor e do protocolo BitTorrent em sua infraestrutura de comunicação.

O malware também usa alguns softwares legítimos, como Tor e Transmission, que são fornecidos com o instalador. Além disso, outros são baixados em tempo de execução, incluindo o Apache httpd e o servidor SFTP Buru.

O KryptoCibule se espalha por meio de torrents de arquivos ZIP maliciosos cujo conteúdo se disfarça de software pirateado ou crackeado e instaladores de jogos. Quando o Setup.exe é executado, ele decodifica o malware e os arquivos de instalação esperados. Em seguida, ele inicia o malware (em segundo plano) e o instalador esperado, sem dar à vítima qualquer indicação de que algo está errado.

Além disso, as vítimas também são usadas para disseminar os torrents usados pelo malware e os torrents maliciosos que ajudam a disseminá-lo. Isso garante que esses arquivos estejam amplamente disponíveis para download por outras pessoas, o que ajuda a acelerar os downloads e fornece redundância.

Os pesquisadores descobriram várias versões desse malware, permitindo-lhes acompanhar sua evolução desde dezembro de 2018. De acordo com a telemetria da ESET, mais de 85% das detecções foram localizadas na República Tcheca e na Eslováquia. Isso reflete a base de usuários do site onde os torrents infectados estão localizados.

O malware KryptoCibule permanece ativo, mas não parece ter atraído muita atenção até agora.

“No momento da publicação dessas informações, as carteiras usadas pelo componente para assumir o controle da área de transferência haviam recebido pouco mais de US﹩ 1.800 em Bitcoin e Ethereum. O número relativamente baixo de vítimas (na casa das centenas) e o fato de estar confinado principalmente a dois países contribuem para sua baixa visibilidade. Novos recursos foram adicionados ao KryptoCibule regularmente ao longo de sua vida útil e ele continua em desenvolvimento ativo. Os operadores por trás desse malware conseguiram obter mais dinheiro roubando carteiras e minerando criptomoedas do que encontramos nas carteiras usadas pelo componente para aquisição da área de transferência. A receita gerada por este componente por si só não parece suficiente para justificar o esforço de desenvolvimento observado”, comenta Camilo Gutiérrez Amaya, chefe do laboratório da ESET América Latina.